Las criptomonedas son una forma de divisa que existe únicamente de manera digital, no esta atada al valor de ninguna moneda real, sin embargo muchas de ellas tienen valor real muchos lugares las aceptan para pagos online e incluso es posible cambiarlas por otras monedas. De entre todas la criptomonedas que existen bitcoin es la más utilizada hoy en día.

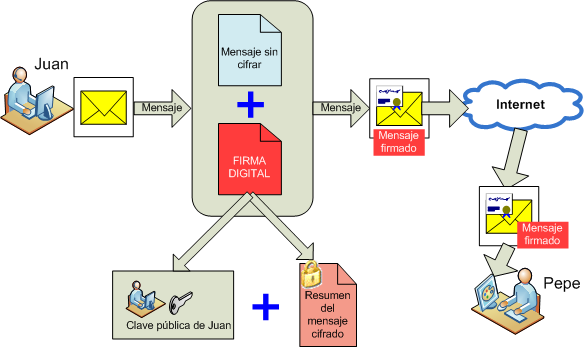

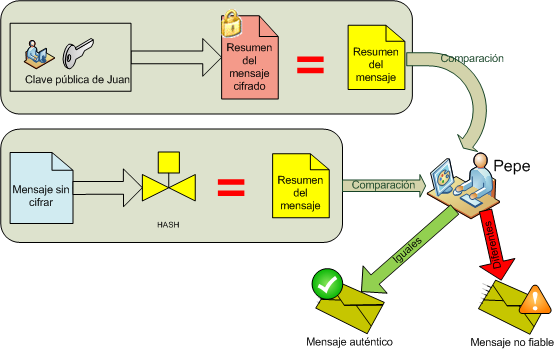

El nombre de criptomonedas viene del hecho de que todos los pagos efectuados están protegidos por métodos criptográficos asimétricos ( la firma digital ) que se usan comprobar la legitimidad de la transacción. Es esto lo que hace las criptomonedas diferentes de otros métodos de pago ya que no dependen de ninguna organización central que verifique su autenticidad, en su lugar todos los pagos quedan registrados en un archivo de texto visible a todo el mundo pero que solo puede ser editado cuando se comprueba que una transacción es verídica.

Ahora que conocemos mejor como funcionan vamos a definir algunos términos muy utilizados al hablar sobre ellas.

- Wallet

Una Wallet es el software que se utiliza para guardar, enviar y recibir criptomonedas.

- Blockchain

Llamamos blockchain al sistema que se emplea para registrar cada pago que se hace empleando una criptomoneda.

- Miners

Como las operaciones necesarias para llevar a cabo las transacciones requieren mucho poder computacional, a aquellos que ofrezcan sus ordenadores a la tarea se les suele recompensar con un pequeño pago en la moneda a la que están ayudando, son a estas personas a la que se conoce como Miners